Кібер-атаки поширені у світі Інтернету. Тому щосекунди ми ризикуємо втратити свою інформацію. Сьогодні одним із найбільш широко використовуваних методів є атака "Людина в середині" . Завдяки цьому він прагне перешкоджати зв'язку між двома або більше пристроями, і таким чином отримувати передані дані. Однак за допомогою деяких рекомендацій ви можете керувати навігацією, не боячись стати жертвою хакерів.

Що таке атака "Людина в середині"?

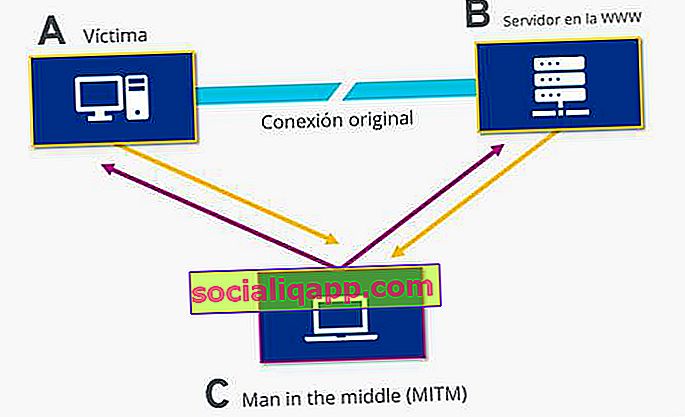

Щосекунди, коли ми продовжуємо серфінгу в мережі, ми зазнаємо ризику кібератаки. Серед найвідоміших, які передбачають оповіщення, є атака " Людина посередині", також відома як MitM або посередницька атака . Він складається з особи чи програмного забезпечення, що втручається у зв’язок між комп’ютерами або пристроями, що дозволяє третій стороні мати доступ до інформації, що передається. Ідея цієї атаки полягає у перенаправленні даних та контролі над ними.

Прогрес технологій також дозволив еволюції ризиків в Інтернеті. Раніше хакер маніпулював фізичним каналом, щоб досягти перехоплення зв'язку. Це вже не потрібно. Використання спільних мереж полегшує процес для третьої сторони виконати атаку MitM. Завдяки цьому він прагне замінити протоколи безпеки , щоб отримати доступ до зашифрованої інформації пристроїв, що спілкуються. Загалом ці атаки зазвичай спрямовані на онлайн-транзакції, де задіяні гроші.

Види нападів «Людина посередині»

Ризик зазнати нападу MitM постійно прихований. Реальність така, що не існує єдиного способу проникнення в передачу даних . Хакер робить не все випадково, він знає жертву, щоб застосувати найбільш підходящий метод і обдурити їх. Типи атак "Людина посеред" включають:

- Атаки на основі серверів DHCP: говорячи про DHCP, він дозволяє динамічно призначати IP-адресу та всі її налаштування. Якщо створено підроблений DHCP-сервер, тоді він візьме на себе контроль над місцевим призначенням IP-адреси. Завдяки цьому ви зможете перенаправляти та маніпулювати інформаційним трафіком завдяки тому, що він здатний використовувати шлюзи та DNS-сервери на свою користь.

- Отруєння кеш-пам’яті ARP: Протокол ARP або Address Resolution Protocol дозволяє передавати IP-адреси мережі LAN на MAC-адреси. Як тільки протокол починає працювати, надсилаються IP та MAC-адреси запитуючої машини, а також IP-адреса запитуваної машини. Нарешті, інформація зберігається в кеші ARP. Для того, щоб отримати доступ до цих даних, хакер створить підроблений ARP. Це дозволить MAC-адресі зловмисника підключитися до IP-адреси мережі та отримати всю передану інформацію.

- Атаки на основі DNS-серверів: система DNS або Система доменних імен відповідає за перетворення імен доменів у IP-адреси та збереження їх у кеш-пам’яті. Ідея зловмисника полягає в тому, щоб маніпулювати інформацією в цьому кеші, змінювати імена доменів і перенаправляти на інший сайт.

Типи дешифрування в MitM

Після перехоплення зв'язку настає момент, коли отримані дані повинні бути розшифровані . Що стосується атак "Людина в середині", зловмисники, як правило, зосереджуються на чотирьох способах доступу до інформації:

- Підробка HTTPS: HTTPS - це протокол, який гарантує, що веб-сайт, який ви відвідуєте, захищає ваші дані. Але хакер має можливість зламати цю безпеку. Встановіть підроблений кореневий сертифікат безпеки. Браузер обманюється, вважаючи, що сайт безпечний і дозволяє отримати доступ до ключа шифрування. Завдяки цьому зловмисник зможе отримати всю розшифровану інформацію та повернути її користувачеві, не помітивши, що його було порушено.

- BEAST в SSL: іспанською мовою це відоме як уразливість браузера в SSL / TLS. SSL і TLS - це ще два протоколи безпеки, які прагнуть захистити інформацію користувача. У цьому випадку хакер використовує слабкі місця блочного шифрування, щоб перенаправляти та розшифровувати кожну інформацію, що надсилається між браузером та веб-сервером. Таким чином, він знає інтернет-трафік жертви.

- Викрадення SSL: як тільки ви заходите на веб-сайт, браузер спочатку встановлює з'єднання з протоколом HTTP, а потім переходить на HTTPS. Це дозволяє надати сертифікат безпеки, забезпечуючи тим самим безпечну навігацію користувача. Якщо є зловмисник, зловмисник перенаправить трафік на ваш пристрій до того, як буде встановлено з'єднання з протоколом HTTPS. Таким чином ви зможете отримати доступ до інформації жертви.

- Зачистка SSL - зловмисник використовує атаку MitM для отруєння кеш-пам'яті ARP. Завдяки цьому ви змусите користувача ввести HTTP-версію сайту. Завдяки цьому ви отримаєте доступ до всіх розшифрованих даних.

Уникайте нападу «Людина посередині»

Атаки "людина посередині" представляють великий ризик для інформації користувачів у мережі. Тому завжди потрібно бути пильним і вживати заходів для зменшення ймовірності нападу . Найкраща рекомендація - використовувати VPN, зашифрувавши наше з’єднання. Крім того, не забудьте перевірити, що після входу на сайт він залишається з протоколом HTTPS. Якщо ви перейдете на HTTP, ви можете ризикувати атакою.

Що стосується цього протоколу, якщо веб-сайт працює лише з HTTP, намагайтеся не входити, оскільки він не вважається безпечним. Також будьте в курсі всіх оновлень . Щодня методи безпеки оновлюються для захисту інформації користувачів. Не забудьте перевірити, що електронні листи, які ви отримуєте, надходять із захищених адрес. Застосування цих рекомендацій зменшить ризики.

У вас встановлений Telegram ? Отримуйте найкращі публікації кожного дня на нашому каналі . Або, якщо хочете, дізнайтеся все на нашій сторінці у Facebook .